お客様各位

2006年3月7日

富士通株式会社

ワイヤレスブロードバンドルータのIPSecの脆弱性に関するお知らせ

平素は、富士通製品をご愛用いただき誠にありがとうございます。

本ページは、ワイヤレスブロードバンドルータのIPSec通信に関する脆弱性につきまして、その内容と対応策についての情報を記載しております。

本脆弱性は、IPsecの仕様によるものであり、IPsecが使用している鍵(AES,DES,Triple-DES)のバージョン・鍵サイズに関わらず発生します。

本脆弱性により、暗号化して転送した内容が外部に漏洩する可能性がありますが、下記対応策にて回避することが可能です。

対象製品

本脆弱性は、RFCに準拠したIPSec/ICMPを実装する製品全てに発生します。

FMV周辺機器における対象製品は下記の通りです。

| 製品名 | 型名 |

|---|---|

| ワイヤレスブロードバンドルータ | FMWBR-201 |

脆弱性についての内容

本脆弱性は英国NISCC(注1)より、「NISCC#0004033 IPSECの脆弱性」として報告されています。

IPSec通信時にESPの認証機能を使用しない場合に、本脆弱性の影響を受けます。これによって暗号化して転送した内容が外部に漏洩する可能性があります。

- (注1)NISCC: National Infrastructure Security Co-Ordination Centreの略.英国における重要インフラ保護のための機関.

本脆弱性への対策

IPSec通信時にESPの認証を有効にすることで、本脆弱性の影響を受けることはありません。

認証を有効にする設定について

下記のいずれかの手順にて設定を行ってください。

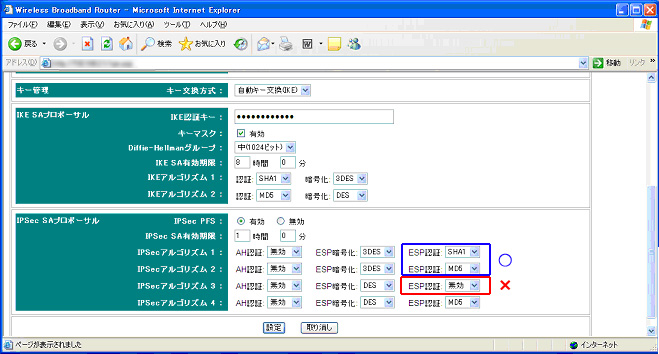

(1)ESPの認証アルゴリズムにおいてSHA1あるいはMD5を設定する。

- 自動キー交換(IKE)の場合

VPNページのIPSec SAプロポーサルの設定において、使用するIPSecアルゴリズムのESP認証をSHA1あるいはMD5にしてください。

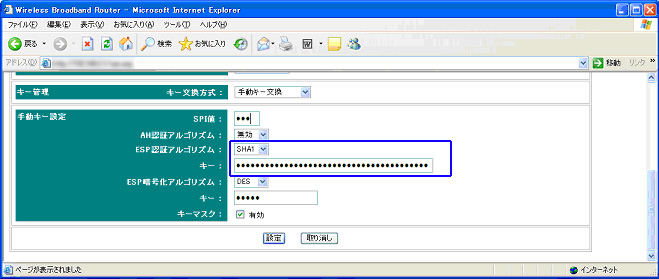

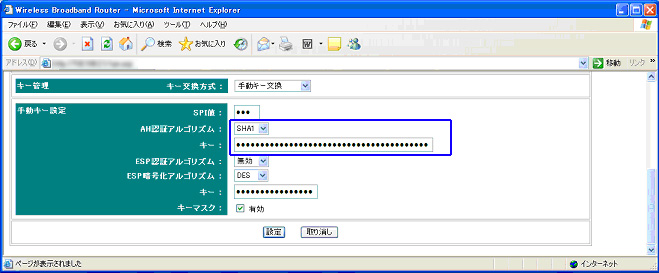

- 手動キー交換の場合

VPNページの手動キー設定において、ESP認証アルゴリズムをSHA1かMD5にしてください。

また、キーをSHA1の場合は16進数で40文字、MD5の場合は16進数で32文字入力してください。

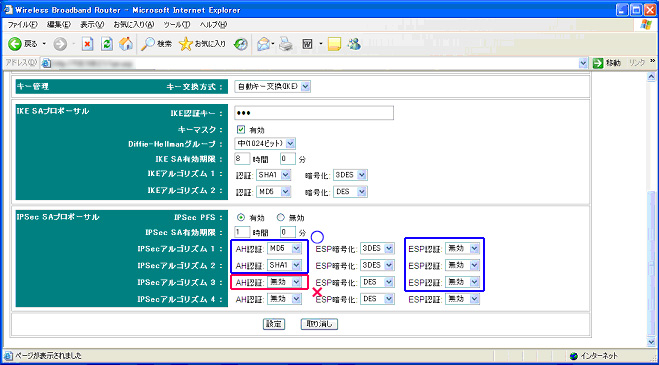

(2)ESP暗号化とAH認証を併用する。(ESP認証を使用しない場合)

- 自動キー交換(IKE)の場合

VPNページのIPSec SAプロポーサルの設定において、使用するIPSecアルゴリズムのAH認証をSHA1あるいはMD5にしてください。

手動キー交換の場合

手動キー交換の場合

VPNページの手動キー設定において、AH認証アルゴリズムをSHA1かMD5にしてください。

また、キーをSHA1の場合は16進数で40文字、MD5の場合は16進数で32文字入力してください。

認証機能の有効性の確認について

ステータス一覧ページのVPNモニターを参照し、設定したIPSecポリシーのESP認証あるいはAH認証がSHA1あるいはMD5になっていることを確認してください。

お問い合わせ

本件に関するご質問等につきましては、当社または販売パートナーの営業、もしくは保守要員(CE)までお問い合わせください。